|

17. Конфіденційність, доступність і цілісність

інформації. Правила безпечної роботи в інтернеті

17.1. Основні складові

інформаційної безпеки

17.2. Класифікація інформаційних

загроз

17.3. Політика безпеки. Правила

безпечної роботи в інтернеті

17.4. Призначення й використання брандмауера

17.5. Захист даних у web-браузерах

17.6. Шпигунське програмне забезпечення. Захист від спаму

|

|

Перегляд презентації:

Конфіденційність, доступність і цільність

інформації. Правила безпечної роботи в інтернеті

|

|

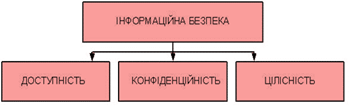

Під інформаційною

безпекою (ІБ) слід розуміти захист

інтересів суб'єктів інформаційних відносин. Відомо, що інформація може мати

різну форму, зокрема дані, закладені в комп'ютерах, листи, пам'ятні записи,

досьє, формули, креслення, діаграми, моделі продукції і прототипи, дисертації.

Під інформаційною безпекою ми розумітимемо захищеність

інформації та інфраструктури, що її підтримує, від випадкових або навмисних

дій штучного характеру, які можуть завдати неприйнятного збитку суб'єктам інформаційних відносин, зокрема

власникам і користувачам інформації.

|

|

Захист інформації – це комплекс заходів, спрямованих на забезпечення інформаційної безпеки.

|

Спектр інтересів суб'єктів,

зв'язаних з використанням інформаційних систем, можна розділити на наступні

категорії: забезпечення доступності, цілісності і конфіденційності

інформаційних ресурсів та інфраструктури, що її підтримує.

|

|

Доступність – це можливість за

прийнятний час одержати необхідну інформаційну послугу.

|

Інформаційні системи створюються

для отримання певних інформаційних послуг. Якщо за тими або іншими причинам

надати ці послуги користувачам стає неможливо, це, очевидно, завдає збитку

всім суб'єктам інформаційних відносин.

Під цілісністю мається на увазі актуальність і

несуперечність інформації, її захищеність від руйнування і несанкціонованої

зміни.

Цілісність можна поділити на статичну (тобто незмінність

інформаційних об'єктів) і динамічну (що відноситься до коректного виконання складних дій

(транзакцій)). Засоби контролю динамічної цілісності застосовуються, зокрема,

при аналізі потоку фінансових повідомлень з метою виявлення крадіжки, або

дублювання окремих повідомлень.

Неприпустимо і спотворення

офіційної інформації, будь то текст закону або сторінка Web-сервера якої-небудь

урядової організації.

|

|

Конфіденційність

– це

захист від несанкціонованого доступу до інформації.

|

Конфіденційність – найбільш опрацьований у нас в

країні аспект інформаційної безпеки. На жаль, практична реалізація заходів по

забезпеченню конфіденційності сучасних інформаційних систем натрапляє на

серйозні труднощі. По-перше, відомості про технічні канали просочування

інформації є закритими, так що більшість користувачів позбавлені можливості

скласти уявлення про потенційні ризики. По-друге, на шляху призначеної для

користувача криптографії як основного засобу забезпечення конфіденційності

стоять численні законодавчі перепони і технічні проблеми.

Збільшення кількості порушень

інформаційної безпеки (наприклад, інформаційні системи можуть бути зламані

зовнішніми зловмисниками атаками через інтернет) – ще не найбільша

неприємність. Гірше те, що постійно виявляються нові вразливі місця в

програмному забезпеченні і, як наслідок, з'являється новий вид атак.

У таких умовах системи інформаційної

безпеки повинні уміти протистояти різноманітним атакам, як зовнішнім, так і

внутрішнім, автоматизованим і скоординованим. Іноді напад триває долі

секунди; деколи промацування вразливих місць ведеться поволі і розтягується

на години, так що підозріла активність практично непомітна. Метою

зловмисників може бути порушення всіх складових інформаційної безпеки –

доступності, цілісності або конфіденційності.

|

17. 2. Класифікація інформаційних загроз

|

|

|

Загроза безпеці

інформації (англ. security

threat) – загрози викрадення, зміни або знищення інформації.

Загрози є випадковими або навмисними.

|

|

|

У найзагальнішому випадку

загрози проявляються такими шляхами:

|

внаслідок дій зловмисників;

спостереження за джерелами інформації; внаслідок дій зловмисників;

спостереження за джерелами інформації;

підслуховування конфіденційних

розмов людей і сигналів акустичних працюючих механізмів; підслуховування конфіденційних

розмов людей і сигналів акустичних працюючих механізмів;

перехоплення електричних, магнітних і

електромагнітних полів, електричних сигналів і радіоактивного випромінювання; перехоплення електричних, магнітних і

електромагнітних полів, електричних сигналів і радіоактивного випромінювання;

несанкціонованого розповсюдження

матеріально-речовинних носіїв за межі контрольованої зони; несанкціонованого розповсюдження

матеріально-речовинних носіїв за межі контрольованої зони;

розголошення інформації людьми,

що володіють секретною інформацією; розголошення інформації людьми,

що володіють секретною інформацією;

втрати носіїв з інформацією

(документів, носіїв, зразків матеріалів); втрати носіїв з інформацією

(документів, носіїв, зразків матеріалів);

несанкціонованого

розповсюдження інформації через поля і електричні сигнали, що випадково

виникають в електричних і радіоелектронних приладах в результаті їхнього

старіння, неякісного конструювання (виготовлення) та порушень правил

експлуатації; несанкціонованого

розповсюдження інформації через поля і електричні сигнали, що випадково

виникають в електричних і радіоелектронних приладах в результаті їхнього

старіння, неякісного конструювання (виготовлення) та порушень правил

експлуатації;

впливу стихійних сил,

насамперед, вогню під час пожежі і води в ході гасіння пожежі та витоку води

в аварійних трубах водопостачання; впливу стихійних сил,

насамперед, вогню під час пожежі і води в ході гасіння пожежі та витоку води

в аварійних трубах водопостачання;

збоїв в роботі апаратури збирання,

оброблення, зберігання і передавання інформації, викликаних її несправністю,

а також ненавмисних помилок користувачів або обслуговуючого персоналу; збоїв в роботі апаратури збирання,

оброблення, зберігання і передавання інформації, викликаних її несправністю,

а також ненавмисних помилок користувачів або обслуговуючого персоналу;

впливу потужних електромагнітних

і електричних промислових і природних завад. впливу потужних електромагнітних

і електричних промислових і природних завад.

|

17. 3. Політика безпеки. Правила безпечної

роботи в інтернеті

|

На

законодавчому рівні в Україні прийнято декілька законів та видано постанови

Кабінету Міністрів щодо забезпечення інформаційної безпеки.

|

|

Серед них можна назвати:

|

|

• Закон України «Про інформацію».

• Закон України «Про захист інформації в інформаційно-телеко–мунікаційних системах».

• Закон України

«Про державну таємницю».

• Закон України

«Про захист персональних

даних».

• Постанову Кабінету міністрів

України «Про затвердження Правил забезпечення захисту інформації в

інформаційних, телекомунікаційних та інформаційно-телекомунікаційних

системах».

|

|

|

У вищезгаданих Правилах вказується, зокрема, що:

|

Захисту в системі підлягає:

відкрита інформація,

яка належить до державних інформаційних ресурсів, а також відкрита інформація

про діяльність суб'єктів владних повноважень, військових формувань, яка

оприлюднюється в інтернеті, інших глобальних інформаційних мережах і системах

або передається телекомунікаційними мережами; відкрита інформація,

яка належить до державних інформаційних ресурсів, а також відкрита інформація

про діяльність суб'єктів владних повноважень, військових формувань, яка

оприлюднюється в інтернеті, інших глобальних інформаційних мережах і системах

або передається телекомунікаційними мережами;

конфіденційна інформація,

яка перебуває у володінні

розпорядників інформації,

визначених частиною першою статті 13 Закону України «Про доступ до публічної інформації»; конфіденційна інформація,

яка перебуває у володінні

розпорядників інформації,

визначених частиною першою статті 13 Закону України «Про доступ до публічної інформації»;

службова інформація; службова інформація;

інформація, яка

становить державну або іншу передбачену законом таємницю; інформація, яка

становить державну або іншу передбачену законом таємницю;

інформація, вимога щодо захисту якої

встановлена законом. інформація, вимога щодо захисту якої

встановлена законом.

|

|

Соціа́льна інженері́я – наука, що вивчає можливість отримання інформації унаслідок людської неуважності, використання простих паролів, невживання необхідних заходів безпеки.

|

Отримання інформації без згоди

іншої людини (викрадення особистих даних) грубо можна поділити на дві

категорії: з використанням методів соціальної інженерії та без них. В першому

випадку для отримання конфіденційних даних застосовуються знання більше з

соціології та психології, ніж зі сфери інформаційних технологій. У другому випадку, по-іншому хакерство, людина повинна бути професіоналом (хакером) у відповідній

галузі.

|

|

Ха́кер (від

англ. to hack – рубати) – особливий тип комп'ютерних спеціалістів.

|

Нині так часто помилково

називають комп'ютерних хуліганів, тобто тих, хто здійснює неправомірний

доступ до комп'ютерів та інформації. Інколи цей термін використовують для

позначення спеціалістів взагалі – у тому контексті, що вони мають дуже

детальні знання в якихось питаннях, або мають достатньо нестандартне і

конструктивне мислення.

|

|

Політика інформаційної безпеки – набір

вимог, правил, обмежень, рекомендацій, які регламентують порядок

інформаційної діяльності в організації і спрямовані на досягнення і

підтримку стану інформаційної безпеки організації.

|

Загрози,

що походять з інтернету

І.

Віруси, трояни, черв’яки та інші види шкідливого коду.

|

|

Віруси – це шкідливий програмний код, який заражає

програми.

|

Сьогодні віруси

в класичному вигляді зустрічаються досить рідко. Поняття «вірус» вже давно переросло своє початкове

значення і тепер часто вживається для позначення усіх шкідливих програм,

здатних «розмножуватися» (поширюючись з комп’ютера на комп’ютер), заражаючи

не тільки окремі локальні комп’ютерні мережі, а й спричинюючи глобальні

епідемії в інтернеті.

|

|

Сучасні віруси – це класичні віруси, макровіруси, трояни, скрипт-віруси, поштові та мережеві черв’яки, боти і ботнет (botnet).

|

|

|

Бот – це програма, яка

таємно, як правило, – самостійно, встановлюється на Вашому ПК і виконує

команди з так званого «командного центру». Сукупність

керованих ботів називається «ботнетом».

|

Чим небезпечні віруси?

|

|

Результатом «роботи» вірусу може бути:

|

відносно нешкідливі втручання в

роботу комп’ютера – наприклад, злий жарт, коли екран гасне і показується

повідомлення, що Ваш жорсткий диск пошкоджений; відносно нешкідливі втручання в

роботу комп’ютера – наприклад, злий жарт, коли екран гасне і показується

повідомлення, що Ваш жорсткий диск пошкоджений;

завдання реальної шкоди –

наприклад, коли змінюються або стираються важливі файли; завдання реальної шкоди –

наприклад, коли змінюються або стираються важливі файли;

«кібер-злочин» – коли за допомогою троянських

програм зловмисники отримують доступ до номерів кредитних карток, паролів

доступу та іншої конфіденційної інформації. «кібер-злочин» – коли за допомогою троянських

програм зловмисники отримують доступ до номерів кредитних карток, паролів

доступу та іншої конфіденційної інформації.

Симптоми

зараження ПК

|

|

Сьогодні шкідливі програми намагаються залишитися непоміченими,

однак при зараженні можуть виникнути наступні проблеми:

|

знижується загальна

продуктивність роботи комп’ютера; знижується загальна

продуктивність роботи комп’ютера;

файли пошкоджено або видалено і

їх вже не можна відкрити; файли пошкоджено або видалено і

їх вже не можна відкрити;

програми постійного користування

не працюють належним чином; програми постійного користування

не працюють належним чином;

зменшення вільного місця на

жорсткому диску; зменшення вільного місця на

жорсткому диску;

неможливість оновлення

антивірусного програмного забезпечення. неможливість оновлення

антивірусного програмного забезпечення.

ІІ.

Програми-шпигуни і рекламні програми, які крадуть інформацію і

показують настирливу рекламу.

|

|

Шпигунське

і рекламне ПЗ – це програми, що,

як правило, не поширюються самостійно,

а встановлюються на комп’ютер

разом з будь-якою безкоштовною

(Freeware) або умовно безкоштовною (Shareware) програмою.

|

Програми-шпигуни можуть

відстежувати особисті дані, наприклад, ім’я, адресу, вік, стать та ін.

Чим небезпечне шпигунське та

рекламне ПЗ?

|

|

Серед

основних функцій шпигунського та іншого ПЗ:

|

примусова демонстрація

реклами (рекламне ПЗ – Adware); примусова демонстрація

реклами (рекламне ПЗ – Adware);

зміна налаштувань браузера з метою

заманювання на певний, як правило, сумнівний сайт; зміна налаштувань браузера з метою

заманювання на певний, як правило, сумнівний сайт;

збір конфіденційної інформації

на комп’ютері користувача; збір конфіденційної інформації

на комп’ютері користувача;

протоколювання натискань

на клавіші (Keylogger); протоколювання натискань

на клавіші (Keylogger);

відстеження відвідуваних сайтів; відстеження відвідуваних сайтів;

пошук та збір Cookie-файлів. Cookie-файли використовуються деякими сайтами, наприклад, для

персоніфікації інтерфейсу

або спрощення перевірки автентичності пароля

за повторного відвідування; пошук та збір Cookie-файлів. Cookie-файли використовуються деякими сайтами, наприклад, для

персоніфікації інтерфейсу

або спрощення перевірки автентичності пароля

за повторного відвідування;

пошук та збір ліцензій

встановлених програмних продуктів; пошук та збір ліцензій

встановлених програмних продуктів;

відправка накопиченої

інформації розробнику шпигунського/рекламного ПЗ (так званий дзвінок додому). відправка накопиченої

інформації розробнику шпигунського/рекламного ПЗ (так званий дзвінок додому).

ІІІ.

Підставні сайти, які

обманним шляхом можуть заволодіти особистими даними.

Що це таке та в чому

небезпека?

|

|

Фішинг – один з найпопулярніших і прибуткових (для тих, хто її успішно

реалізує) видів атак.

|

Сценарій атак фішингу:

зловмисник створює сайт, який у точності копіює дизайн і можливості сайту

будь-якого банку, інтернет-магазину або платіжної системи. Далі він замовляє

спам-розсилку листів, у яких переконує своїх жертв зайти за посиланням на

сайт та заповнити будь-яку форму, з внесенням персональної інформації.

|

|

Мета – збір конфіденційної інформації – паролі, коди тощо.

|

IV.

Спам – серйозна загроза безпеки

комп’ютера.

|

|

Загальновідоме

визначення «спаму» – небажана

пошта.

|

З проблемою спаму знайомий чи не

кожен користувач інтернету. За короткий проміжок часу спам перетворився з нешкідливих

настирливих розсилок у серйозну загрозу безпеці комп’ютера. Небажаний лист

різними способами заманює перейти за посиланням, де містяться

шкідливі програми або сайт з небажаним та/або небезпечним вмістом.

|

|

Основні наслідки спаму:

|

зниження продуктивності праці.

Адже користувачам доводиться самостійно видаляти спам-повідомлення з папки

«Вхідні» свого поштового клієнта; зниження продуктивності праці.

Адже користувачам доводиться самостійно видаляти спам-повідомлення з папки

«Вхідні» свого поштового клієнта;

підвищене навантаження на

поштові системи, що суттєво сповільнює роботу ПК. До 80% поштових

повідомлень, які надходять на електронну скриньку, – це спам; підвищене навантаження на

поштові системи, що суттєво сповільнює роботу ПК. До 80% поштових

повідомлень, які надходять на електронну скриньку, – це спам;

зараження комп’ютера шляхом

відкриття додатків до листа або переходу за посиланням. зараження комп’ютера шляхом

відкриття додатків до листа або переходу за посиланням.

|

17. 4. Призначення й використання брандмауера

|

|

|

Брандмауер – це програмний або апаратний комплекс, який

перевіряє дані, що входять через інтернет або мережу, і, залежно від налаштувань брандмауера, блокує їх або

дозволяє їм пройти в комп'ютер.

|

Брандмауер допоможе запобігти

проникненню хакерів або шкідливого ПЗ (такого як черв’яки)

у ваш комп'ютер через мережу або інтернет.

Брандмауер також допомагає запобігти відправці шкідливих програм на інші

комп'ютери.

|

|

Брандмауер (нім. Brandmauer) – запозичений з німецької

мови термін, який є аналогом англійського firewall в його оригінальному значенні (стіна, яка розділяє суміжні будівлі, оберігаючи від розповсюдження пожежі, буквально

«вогняна стіна»).

|

|

|

Фаєрвол (мережевий екран) може бути у вигляді окремого приладу (так званий маршрутизатор або роутер), або програмного забезпечення, що встановлюється на

персональний комп'ютер чи проксі-сервер.

|

|

|

Залежно від охоплення контрольованих потоків даних

мережеві екрани поділяються на:

|

традиційний мережевий

(або міжмережевий) екран – програма (або невід'ємна частина операційної системи) на шлюзі

(сервері, передавальному трафіку між мережами), що контролює вхідні і вихідні

потоки даних між підключеними мережами; традиційний мережевий

(або міжмережевий) екран – програма (або невід'ємна частина операційної системи) на шлюзі

(сервері, передавальному трафіку між мережами), що контролює вхідні і вихідні

потоки даних між підключеними мережами;

персональний мережевий

екран – програма, встановлена на комп'ютері користувача і призначена для захисту від несанкціонованого

доступу тільки цього комп'ютера. персональний мережевий

екран – програма, встановлена на комп'ютері користувача і призначена для захисту від несанкціонованого

доступу тільки цього комп'ютера.

|

|

Персональний фаєрвол

(також персональний брандмауер) – антивірусне програмне забезпечення, що здійснює контроль і фільтрацію

перехоплюваних мережевих

пакетів відповідно до заданих правил.

|

|

|

Типові можливості фаєрволу:

|

фільтрація доступу до

незахищених служб; фільтрація доступу до

незахищених служб;

перешкоджання отриманню закритої

інформації із захищеної підмережі; перешкоджання отриманню закритої

інформації із захищеної підмережі;

контроль доступу до вузлів

мережі; контроль доступу до вузлів

мережі;

може реєструвати всі спроби

доступу як ззовні, так і з внутрішньої мережі, що дозволяє вести облік

використання доступу до інтернету окремими вузлами мережі; може реєструвати всі спроби

доступу як ззовні, так і з внутрішньої мережі, що дозволяє вести облік

використання доступу до інтернету окремими вузлами мережі;

регламентування порядку доступу

до мережі; регламентування порядку доступу

до мережі;

повідомлення про підозрілу

діяльність, спроби зондування або атаки на вузли мережі або сам екран; повідомлення про підозрілу

діяльність, спроби зондування або атаки на вузли мережі або сам екран;

контроль за програмами, що

використовують порти. контроль за програмами, що

використовують порти.

Персональний фаєрвол, на відміну від звичайних

міжмережевих екранів, здатний визначити не тільки використовуваний протокол і мережеві адреси, але й

програмне забезпечення, яке встановлює або приймає мережеве з'єднання.

Брандмауер сам по собі не є

панацеєю від усіх загроз для мережі.

|

|

Зокрема він:

|

не захищає

вузли мережі від проникнення через так звані «люки» (англ. back

doors) в програмному

забезпеченні; не захищає

вузли мережі від проникнення через так звані «люки» (англ. back

doors) в програмному

забезпеченні;

не забезпечує захист від

багатьох внутрішніх загроз, в першу чергу – від витоку даних; не забезпечує захист від

багатьох внутрішніх загроз, в першу чергу – від витоку даних;

не захищає від завантаження

користувачами шкідливих програм, зокрема вірусів; не захищає від завантаження

користувачами шкідливих програм, зокрема вірусів;

|

17. 5. Захист даних у Web-браузерах

|

|

|

У web-браузерах захист даних від зчитування або перекручення забезпечується трьома

основними засобами:

|

|

• електронними підписами;

• шифруванням;

• перевіркою автентичності.

|

Електронний

підпис має два важливих призначення.

По-перше, як і звичайний підпис, він підтверджує, що той, хто його поставив,

або сам складав документ, або ознайомився з ним і схвалив. По-друге, він

гарантує цілісність інформації, що міститься в документі, оскільки на відміну

від звичайного електронний підпис пов'язаний із вмістом документа. Місце

імені в ньому займає цифровий ключ. Практично всі документи, що передаються

через інтернет, можна скріпити електронним підписом.

Шифрування

даних забезпечує їх секретність.

|

|

Перевірка

автентичності – це процедура

підтвердження того, що особа чи організація, чий підпис стоїть під

документом, є тими, за кого себе видають.

|

Для підтвердження електронного

підпису служить сертифікат – свідчення того, що цей підпис належить певній

людині. Сертифікати видаються і підписуються постачальниками. Підпис

постачальника засвідчує автентичність сертифіката й унеможливлює його

підробку або внесення змін.

Перед з'єднанням для обміну

інформацією із захистом клієнт і сервер перевіряють хто є хто. Якщо перевірка

сертифікатів пройшла вдало, то збереження цілісності і секретності інформації

гарантується.

Щоб захистити

користувача від відвідання деяких web-серверів, що містять небажану інформацію,

неприємні для нього теми (наприклад,

крадіжки, вбивства, насилля, жахи та ін.), в інтернеті розроблено систему оцінок вмісту web-сторінок. У таких системах подібна

інформація розбита на теми (категорії), для кожної з яких встановлено свою

оцінку. Налаштовуючи браузер, користувач може ввімкнути або вимкнути контроль

за змістом інформації, що надходить з інтернету, і, якщо такий контроль увімкнено, налаштувати систему оцінок.

|

17. 6. Шпигунське програмне забезпечення. Захист від спаму

|

|

|

Шпигу́нський програ́мний проду́кт

– це програмний продукт особливого виду, що

встановлений і використовується без належного сповіщення, згоди і контролю

з боку користувача, тобто встановлений не санкціоновано.

|

Саме у цьому

вузькому сенсі термін «шпигунський програмний продукт» є дослівним

перекладом англійського терміну

Spyware (англ. Spy – шпигун

і англ. (Soft)ware – програмне забезпечення).

|

|

Шпигунські програмні продукти

підрозділяються на декілька видів:

|

|

• не санкціоновано вживані моніторингові програмні продукти (англ. Tracking Software);

• не

санкціоновано вживані програмні

продукти, призначені

для контролю натискань клавіш

на клавіатурі комп'ютера

(англ. Keyloggers);

• не санкціоновано вживані програмні продукти, призначені для контролю скриншотів

екрану монітора комп'ютера (англ. Screen Scraper).

|

Крім цього, шпигунські програми

поділяють на «відомі» та «невідомі».

Відомі шпигунські програмні продукти. До цієї

категорії відносять шпигунські програмні продукти, сигнатура яких вже

включена в сигнатурні бази основних відомих фірм-виробників антишпигунських програмних продуктів і/або антивірусних

програмних продуктів.

Невідомі шпигунські програмні продукти

|

|

До цієї категорії відносять

шпигунські програмні продукти, сигнатура яких не включена в сигнатурні бази основних відомих фірм-виробників антишпигунських

програмних продуктів і/або антивірусних програмних продуктів і,

можливо, ніколи не буде в них включена з різних причин, а саме:

|

моніторингові програмні продукти

(модулі), які можуть створюватися розробниками різних закритих операційних

систем і включатися ними до складу ядра операційної системи без належного

сповіщення користувача, його згоди і контролю; моніторингові програмні продукти

(модулі), які можуть створюватися розробниками різних закритих операційних

систем і включатися ними до складу ядра операційної системи без належного

сповіщення користувача, його згоди і контролю;

шпигунські програмні продукти,

які розроблені в обмеженій кількості (часто тільки в одній або декількох

копіях) для вирішення конкретного завдання, пов'язаного з викраданням

критичної інформації з комп'ютера користувача (наприклад, програмні продукти,

що використовуються зловмисниками-професіоналами). Такі програмні продукти

можуть бути трохи видозміненими відкритими початковими кодами моніторингових

програмних продуктів, узятими з інтернету і скомпільованими самим

зловмисником, що дозволяє змінити сигнатуру моніторингового програмного

продукту; шпигунські програмні продукти,

які розроблені в обмеженій кількості (часто тільки в одній або декількох

копіях) для вирішення конкретного завдання, пов'язаного з викраданням

критичної інформації з комп'ютера користувача (наприклад, програмні продукти,

що використовуються зловмисниками-професіоналами). Такі програмні продукти

можуть бути трохи видозміненими відкритими початковими кодами моніторингових

програмних продуктів, узятими з інтернету і скомпільованими самим

зловмисником, що дозволяє змінити сигнатуру моніторингового програмного

продукту;

комерційні, особливо корпоративні

моніторингові програмні продукти, які дуже рідко вносяться

до сигнатурних баз відомих

фірм-виробників анти-шпигунських

програмних продуктів і/або антивірусних програмних

продуктів. Це призводить до того, що публікація зловмисниками в інтернеті

повнофункціональної версії такого комерційного моніторингового програмного

продукту може перетворити останній

в потенційний невідомий шпигунський програмний продукт,

який не виявляється антишпигунськими програмними

продуктами і/або антивірусними

програмними продуктами; комерційні, особливо корпоративні

моніторингові програмні продукти, які дуже рідко вносяться

до сигнатурних баз відомих

фірм-виробників анти-шпигунських

програмних продуктів і/або антивірусних програмних

продуктів. Це призводить до того, що публікація зловмисниками в інтернеті

повнофункціональної версії такого комерційного моніторингового програмного

продукту може перетворити останній

в потенційний невідомий шпигунський програмний продукт,

який не виявляється антишпигунськими програмними

продуктами і/або антивірусними

програмними продуктами;

шпигунські програмні продукти,

що включаються до складу програм-вірусів. До моменту внесення сигнатурних

даних до вірусної бази дані модулі є невідомими. Приклад – всесвітньо відомі

віруси, що спричинили багато лиха останніми роками, мають в своєму складі

модуль перехоплення натиснень клавіатури і відправки отриманої інформації в

інтернет. шпигунські програмні продукти,

що включаються до складу програм-вірусів. До моменту внесення сигнатурних

даних до вірусної бази дані модулі є невідомими. Приклад – всесвітньо відомі

віруси, що спричинили багато лиха останніми роками, мають в своєму складі

модуль перехоплення натиснень клавіатури і відправки отриманої інформації в

інтернет.

Застосування шпигунських

програмних продуктів дозволяє зловмисникові отримати практично повний доступ

до комп'ютера користувача та до інформації, що на ньому зберігається.

|

|

Захист від «відомих»

і «невідомих» шпигунських

програмних продуктів включає використання антишпигунських програмних продуктів і/або анти-вірусних програмних продуктів відомих виробників,

які для протидії шпигунським програмним продуктам використовують:

|

сигнатурні бази шпигунських

програмних продуктів, що постійно оновлюються; сигнатурні бази шпигунських

програмних продуктів, що постійно оновлюються;

евристичні (поведінкові)

аналізатори, що не вимагають наявності сигнатурної бази. евристичні (поведінкові)

аналізатори, що не вимагають наявності сигнатурної бази.

Захист від спаму

|

|

Спам (англ.

spam) – масова розсилка кореспонденції рекламного чи іншого характеру

людям, які не висловили бажання її одержувати.

|

Передусім

термін «спам» стосується рекламних електронних листів. Також вважаються

спамом освідчення в коханні на пошту, в чатах, соціальних мережах.

Термін «спам» почав вживатися з

1993 року, коли рекламні компанії

стали публікувати в групах

новин Usenet, дискусійних

листах, гостьових книгах повідомлення,

що не стосуються заданої тематики, або

повідомлення, які є прямою рекламою.

|

|

Види спаму:

|

1. Реклама.

Цей різновид

спаму трапляється найчастіше.

Деякі компанії рекламують свої товари чи послуги за допомогою спаму. Вони

можуть розсилати його самостійно, але частіше замовляють це тим компаніям (чи

особам), які на цьому спеціалізуються. Привабливість такої реклами в її

порівняно низькій вартості і досить великому охопленні потенційних клієнтів.

Донедавна зовсім не було

законів, які б забороняли чи обмежували таку діяльність. Тепер робляться

спроби розробити такі закони, але це досить важко зробити. Складно визначити

в законі, яка розсилка законна, а яка ні. Найгірше, що компанія (чи особа),

що розсилає спам, може знаходитися в іншій країні. Для того, щоб такі закони

були ефективними, необхідно погодити законодавство багатьох країн, що в

майбутньому майже нереально.

За допомогою спаму часто

рекламують продукцію, про яку не можна повідомити іншими способами,

наприклад, порнографію.

2.

Інші види спаму.

Розсилання

листів релігійного змісту; масове розсилання для виведення поштової системи з

ладу (відмова сервісу); масове розсилання від імені іншої особи з ціллю

викликати до неї негативне ставлення; масове розсилання листів, що містять

комп'ютерні віруси (для їхнього початкового поширення).

Є також два типи масових

розсилань, які часто не відносять до категорії спаму, оскільки вони

здійснюються ненавмисно. Однак вони створюють такі ж (або навіть серйозніші)

проблеми для адміністраторів мереж і кінцевих користувачів.

Комп'ютерні віруси

певного типу (поштові черв’яки) поширюються за допомогою електронної пошти. Заразивши черговий комп'ютер, такий черв’як шукає в ньому e-mail й розсилає себе за цими адресами. Комп'ютерні віруси

певного типу (поштові черв’яки) поширюються за допомогою електронної пошти. Заразивши черговий комп'ютер, такий черв’як шукає в ньому e-mail й розсилає себе за цими адресами.

Поштові черв’яки

часто підставляють випадкові

адреси (зі знайдених на зараженому комп'ютері) у поле листа «Від

кого». Погані антивірусні програми на інших комп'ютерах відсилають на цю

адресу повідомлення про знайдений вірус. У результаті десятки людей одержують

повідомлення про те, що вони нібито розсилають віруси, хоча насправді вони не

мають до цього ані найменшого стосунку. Поштові черв’яки

часто підставляють випадкові

адреси (зі знайдених на зараженому комп'ютері) у поле листа «Від

кого». Погані антивірусні програми на інших комп'ютерах відсилають на цю

адресу повідомлення про знайдений вірус. У результаті десятки людей одержують

повідомлення про те, що вони нібито розсилають віруси, хоча насправді вони не

мають до цього ані найменшого стосунку.

|

|

Питання для самоконтролю

|

|

1. Розкрийте поняття Захист інформації.

2. Вкажіть класифікації інформаційних

загроз.

3. Опишіть основні складові інформаційної

безпеки.

4. Для чого потрібний захист від спаму?

5. Розкрийте поняття Шпигунське програмне забезпечення.

|

|